Urządzenia UTM oraz NGFW są do siebie bardzo podobne od strony realizowanych zadań bezpieczeństwa. Są jednak między nimi pewne różnice, dotyczące m.in. wydajności, które sprawiają, że te dwie kategorie urządzeń znajdują zastosowanie w różnych miejscach. Znajomość różnic między nimi umożliwia wybranie urządzenia, które najlepiej będzie odpowiadać potrzebom firmowej sieci.

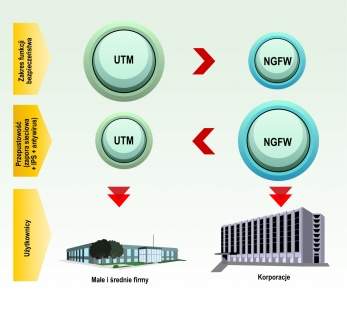

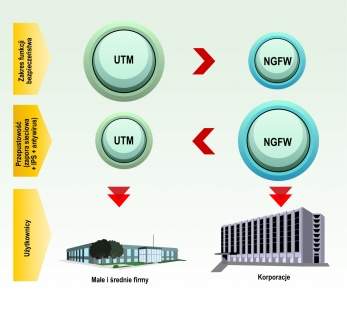

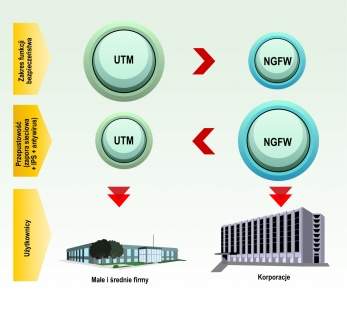

Zacznijmy od przedstawienia ogólnych definicji przyjętych w branży w celu odróżnienia tych dwóch typów urządzeń. Według Gartnera Unified Threat Management (UTM) to zintegrowana platforma składająca się z wielu różnych zabezpieczeń, przeznaczona w szczególności dla małych i średnich firm. Typowy zestaw funkcji można podzielić na trzy główne grupy. Pierwsza obejmuję zaporą sieciową, system IDS/IPS oraz VPN. Do drugiej odpowiadającej za bezpieczeństwo na bramce sieciowej zaliczymy filtry adresów oraz sieciowy antywirusowy. Ostatnia grupa odpowiada za bezpieczeństwo wiadomości, realizowane przez narzędzia antywirusowe i antyspamowe. Natomiast zapory następnej generacji (NGFWW) to zapory sieciowe dokonującej, tzw. głębokiej inspekcji pakietów, nie ograniczające się tylko do sprawdzenia numerów portów i typów protokołów. Umożliwiają kontrolę ruchu na poziomie warstwy aplikacji, zapobiegają włamaniom i mogą korzystać z różnych mechanizmów wykraczających poza funkcjonalność klasycznej zapory sieciowej. Obie kategorie produktów to de facto zapory sieciowe z rozszerzonym zestawem funkcji. Eksperci zwracają uwagę, że często trudno jest zauważyć wyraźną różnicę między UTM i NGFWW, ponieważ granice między tymi kategoriami zabezpieczeń są rozmyte. Aby odpowiedzieć na pytanie, który produkt lepiej sprawdzi się w firmowej sieci, trzeba lepiej zrozumieć różnice pomiędzy nimi.

Cześć ekspertów uważa, że kluczem do zrozumienia różnic między UTM i NGFW jest łatwość użytkowania produktów i kwestie wsparcia technicznego. Natomiast aspekty technologiczne i specyfikacje obu typów produktów okazują się podobne. Główne różnice koncentrują się wokół jakości produktu i jego funkcji, poziomu wsparcia technicznego ze strony producenta lub integratora.

Koszty posiadania (TCO)

Według najnowszych badań celem dużych przedsiębiorstw jest obniżanie kosztów działalności (dotyczy to nie tylko obszaru IT) poprzez konsolidację i uproszczanie. Dlatego obserwujemy się silną tendencję do integracji technologii bezpieczeństwa, czego przykładem są UTM oraz NGFW. W przypadku NGFW koszty TCO obejmują cenę bezpośrednich zakupów oraz koszty wdrożenia i eksploatacji. Chodzi więc nie tylko o cenę zakupu, ale również wydatki wynikające z używania urządzenia, jego konserwacji, utrzymania i eksploatacji. Urządzenia NGFW wydają się być świetną okazją dla korporacji, ale w rzeczywistości TCO dla tej klasy produktów jest wyższy niż w przypadku UTM. Małe i średnie przedsiębiorstwa wolą UTM ze względu na zintegrowaną architekturę i potrzebę wsparcia ze strony dostawcy. Niezależnie od tego, jak bogate w funkcje są UTM lub NGFW, elastyczne oraz łatwe w użyciu, generują koszty wynikające ze znacznej ilości czasu spędzonego przez inżynierów sieciowych na szkoleniach lub konfigurowaniu urządzeń, nawet jeśli one same zostały zamówione za rozsądną cenę.

W świetle strategii IT

Użytkownicy przeważnie entuzjastycznie podchodzą do UTM i NGFW, jednak wkrótce mogą uświadomić sobie, że nie wymagają wszystkich funkcji zabezpieczeń oferowanych przez urządzenia tej klasy. Funkcje, które są wymagane przez organizację, powinny być określone na długo przed zakupem, ponieważ będzie to wpływać na kryteria wyboru produktu i usług dodatkowych. Zazwyczaj usługi dodatkowe obejmują SSL, VPN, integrację z Active Directory, Quality of Service (QoS) i więcej. Niektóre UMT lub NGFW mają wszystkie te mechanizmy już wbudowane bez dodatkowych kosztów. Użytkownicy często nie włączają lub nie używają ich wszystkich, ponieważ nie pasują one do strategii IT organizacji.

Uzasadnienie inwestycji

Zawsze trzeba szukać kompromisu pomiędzy potrzebami zgłaszanymi przez IT a realiami budżetowymi, gdy uzasadnienie inwestycji jest kwestionowane. Eksperci z branży twierdzą, że organizacja musi mieć przynajmniej: zaporę sieciową, filtr treści stron internetowych, możliwość zarządzania pasmem, IPS, antywirusowa, antyspam oraz narzędzie generujące raporty. UMT i NGFW mają te wszystkie funkcje, a nawet więcej. Jeśli jednak organizacja zdecyduje się używać punktowych zabezpieczeń (każde urządzenia realizuje inne zadania związane z bezpieczeństwem), wtedy dla wszystkich urządzeń trzeba zsumować koszty utrzymania i obsługi, które mogą okazać się wyższe niż w przypadku zintegrowanych rozwiązań. Niezależnie od kosztów organizacji powinny przeanalizować architekturę sieci, aby określić, który typ zabezpieczeń będzie lepszy: pojedyncze urządzenia czy zintegrowane UTM lub NGFW. W porównaniu do rozwiązań punktowych, UTM oferują korzyści (ale mają również wady) wynikające z nabycia rozwiązania od jednego producenta. Architektura jest zintegrowana, a obsługa odbywa się z wykorzystaniem ujednoliconego interfejsu WWW. Rozwiązanie jest bardziej elastyczne w zapewnianiu różnych poziomów ochrony, raporty są spójne, a koszty mniejsze dzięki wyeliminowaniu potrzeby zakupu oddzielnych rozwiązań i usług.

Pojedynek

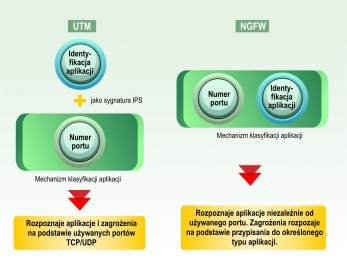

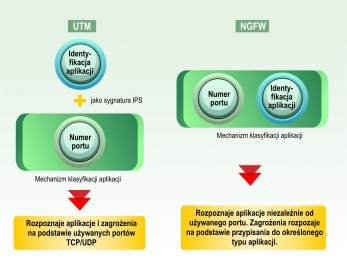

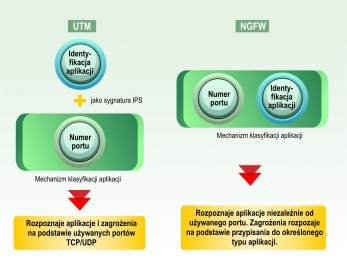

Tradycyjne zapory sieciowe analizują ruch sieciowy na podstawie takich kryteriów, jak źródłowy i docelowy adresy IP, numery portów i typ protokołu warstwy 4. Jednak dzisiejsze aplikacje często nie komunikują się z wykorzystaniem własnych numerów portów. Jest mnóstwo aplikacji, których ruch jest przesyłany przez tunele HTTP czy HTTPS. Więc nawet jeśli administrator zablokuje cały ruch z wyjątkiem komunikacji HTTP i HTTPS nie oznacza to jeszcze, że możliwe będzie tylko przeglądanie stron internetowych. Nadal wiele aplikacji nowej generacji będzie mogło swobodnie się komunikować. Dlatego niezbędne stało się, żeby wykrywać ruch aplikacji analizując zawartość pakietów. To doprowadziło do powstania koncepcji firewalli nowej generacji.

NGFW umożliwia kontrolowanie aplikacji i daje wgląd w to, co faktycznie przechodzi przez styk sieci lokalnej z Internetem. Ma wbudowaną listę tysięcy sygnatur aplikacji, dzięki której rozpoznaje ruch danej aplikacji, a administrator może definiować dla niego reguły. NGFW umożliwia tworzenia reguł w oparciu o takie kryteria, jak użytkownik aplikacji (można określić, do jakich aplikacji użytkownika ma uprawnienia, a do których nie). Przykładowo, pracownicy działu IT mogą mieć prawo do korzystania z protokołu FTP na serwerach znajdujących się w strefie DMZ, a wszyscy inni nie.

NGFW zazwyczaj są wyposażone w narzędzia raportujące, które pokazują aktywność sieciową użytkowników i aplikacji. Wielu producentów wyposażyło panele administracyjne w widgety pokazujące, np. informacje o 20 użytkownikach najwięcej korzystających z aplikacji P2P czy 10 najczęściej używanych aplikacji we wskazanym okresie. Możliwe jest również generowanie bardziej szczegółowych raportów, uwzględniających nazwy użytkowników i aplikacji, jak również narzędzia pokazujące na bieżąco informacje o ruchu w sieci.

O ile NGFW zostały zaprojektowane od podstaw, o tyle produkty klasy UTM wyrosły z tradycyjnych zapór sieciowych w procesie obudowania ich dodatkowymi warstwami zabezpieczeń, jak IPS, antywirus, itd. Co więcej, obecnie niektórzy producenci UTM wbudowują w nie zapory następnej generacji. Przedstawiciele Palo Alto, wiodącego dostawcy Next-Generation Firewall wskazują, że dzięki zbudowaniu od podstaw tej klasy zabezpieczeń są one znacznie wydajniejsze niż urządzenia UTM, do których dobudowywano różne funkcje. Z drugiej strony Fortinet, główny dostawca UTM, argumentuje, że jego rozwiązania mają już możliwości NGFW, a samo pojęcie NGFW określają jako slogan marketingowy. Zdaniem przedstawicieli tego producenta NGFW to prostu firewall zapewniający możliwości będące jedynie podzbiorem funkcji zapory UTM.

Z punktu widzenia menedżerów IT największą zaletą UTM jest uproszczenie czynności operacyjnych oraz zmniejszenie kosztów poprzez umieszczenie funkcji kilku urządzeń w jednym. Alternatywą dla UTM jest stosowanie wielu różnych urządzeń, z których każde realizuje jedną lub więcej funkcji. Na przykład, firma może mieć dedykowane urządzenia do filtrowania ruchu sieciowego, ochrony antyspamowej oraz wykrywania włamań i zapobiegania im. Każde urządzenie jest podłączone do sieci i oferuje część funkcjonalności urządzenia UTM. Pojawia się pytanie, jakimi kryteriami kierować się, aby wybrać między zintegrowanym rozwiązanie UTM a wdrożeniem urządzeń realizujących pojedyncze funkcje. Poniższe zestawienie wad i zalet UTM pomoże w dokonaniu wyboru.

Do zalet UTM można zaliczyć niższe koszty zakupu. Ogólnie rzecz biorąc zintegrowane rozwiązania kosztują mniej niż zakup wielu systemów dedykowanych. Niższe są również koszty utrzymania. Użytkownik kupuje bowiem tylko jedną umowę wsparcia dla wszystkich mechanizmów zabezpieczeń. Jedno urządzenie zajmuje mniej miejsca, co jest istotne, jeśli do dyspozycji administratorów jest niewiele miejsca na sprzęt sieciowy. Niższe jest również zużycie energii, ponieważ pracuje tylko jeden zasilacz i mniejsze są straty. Konfiguracja i instalacja są łatwiejsze, ponieważ wystarczy skonfigurować tylko jedno urządzenie. Mniej jest okablowania. Integracja zabezpieczeń w systemie UTM eliminuje również problemy z kompatybilnością.

Nie brakuje również wad. Zabezpieczenia w UTM są mniej wyspecjalizowane i zaawansowane. Takie urządzenie jest jak szwajcarski scyzoryk, zaprojektowany do wykonywania wielu zadań. Dlatego brakuje w nim niektórych bardziej specjalizowanych elementów, w które są wyposażone wyspecjalizowane narzędzia. Prawdopodobnie najważniejszym przykładem, gdzie dedykowane urządzenie może być lepsze, są mechanizmy antywirusowe i antyspamowe. UTM (a także NGFW) jest pojedynczym punktem awarii. Wadą każdego systemu zintegrowanego jest to, że kiedy dojdzie do awarii, całość przestaje działać. Dlatego urządzenia UTM są wyposażane w redundantne komponenty, a niektóre mogą pracować w konfiguracjach klastrowych.

Trzeba też pamiętać o ograniczeniach wydajnościowych. W urządzeniu UTM pojedynczy procesor realizuje wiele zadań na raz, może być przeciążony przy wzrostach ruchu w sieci lub podczas trwania kilku jednoczesnych ataków. Na taką ewentualność niektóre urządzenia mają wbudowany mechanizm wyłączający wybrane usługi w celu zachowania integralności urządzenia, ale odbywa się to kosztem obniżenia bezpieczeństwa. Zwykle można ten problem pokonać, kupując urządzenia o znacznie większej mocy obliczeniowej niż wydaje się, że jest potrzebna. To oczywiście oznacza dodatkowe koszty.

NGFW nie dla wszystkich

Next Generation Firewall nie spełni wymagań bezpieczeństwa w każdej firmie. Jeśli przedsiębiorstwo nie potrzebuje funkcji IPS czy firewalla aplikacyjnego, możliwe, że NGFW nie będzie najlepszym wyborem. Trzeba też uwzględnić czynniki ekonomiczne. Jeśli nie ma jakiś powodów wymagających używania tej klasy urządzeń, np. wymogów prawnych, koszty wdrożenia NGFW mogą nie znaleźć uzasadnienia. Natomiast dobrą okazją do wdrożenia NGFW jest wymiana zapór sieciowych w firmie. Zanim jednak zapadnie ostateczna decyzja, należy rozważyć kilka opcji.

Pierwszą jest wybór między NGFW a UTM. W małej organizacji zapora sieciowa nowej generacji może być przesadą, a system Unified Threat Management, który ma więcej funkcji bezpieczeństwa, ale jest to okupione mniejszą przepustowość, może być bardziej odpowiedni. Dlatego tej klasy urządzenia są lepiej dopasowane do potrzeb mniejszych firm, gdzie korzysta się z łączy o mniejszych przepustowościach. Natomiast urządzenia NGFW łączące funkcje zapory sieciowej, VPN i IPS projektowano z myślą o uzyskaniu wysokiej przepustowości.

Rozwiązania NGFW to nie jedyna opcja, jeśli chodzi o wybór zapory sieciowej na najbliższe 2 do 5 lat. Nie można zapominać, że płacenie za dodatkową funkcjonalność, z której firma nie będzie korzystać, jest nieuzasadnione w sensie finansowym. Jeśli organizacja używa niewielką liczbę aplikacji, powinna dwa razy pomyśleć przed zakupem NGFW. Czy administratorzy tworzą złożone reguły oparte na tożsamości, które znajdą zastosowanie w NGFW? Czy ich przeniesienie do zapory sieciowej nowej generacji będzie lepszym rozwiązaniem?

Decyzja o wyborze NGFWW powinna wynikać z konieczności poddania aplikacji inspekcji oraz kontroli. Ten kierunek jest coraz częściej widoczny. Trzeba mieć możliwość przełożenia decyzji organizacyjnej na język technologii (dział płac ma dostęp do Skype, pracownicy IT mogą dodatkowo korzystać z protokołu FTP, a handlowcy mają zdalny dostęp do wybranych zasobów sieci lokalnej). Bez NGFW jest to trudne do wykonania zadanie i wymaga połączenia co najmniej kilku technologii, które niekoniecznie będą centralnie zarządzane.

Przyszłość

Eksperci z branży twierdzą, że NGFW i tradycyjne zapory będą używane zamiennie, zaś urządzenia UTM będą nadal stosowane powszechnie w małych i średnich firmach, które wolą prostotę wdrożenia rozwiązania zamiast zaawansowanych funkcjonalności. Obie grupy rozwiązań będą funkcjonować na rynku z uwagi na różne wymagania klientów dotyczące wydajności i łatwości obsługi.

Producenci będą nadal dodawać nowe funkcje i możliwości, aby zmniejszyć całkowity koszt posiadania zapór sieciowych. Na rynku mogą też zadebiutować zupełnie nowe urządzenia, zbudowane z myślą o specyficznych zastosowaniach w MŚP lub w korporacjach.

UTM i NGFW to zasadniczo podobne produkty, a różnice między nimi próbuje przejaskrawiać marketing. Urządzenia zunifikowane są w stanie zrobić wszystko to, co może zrobić NGFW, pod warunkiem, że zostaną prawidłowo skonfigurowane. Zamiast prób określenia różnic między UTM lub NGFW, celem użytkownika powinno być skupienie się na poszukiwaniu produktu, który najlepiej rozwiąże problemy z bezpieczeństwem w danej firmie. Nie należy też sztywno trzymać się podziału: UTM dla MŚP, a NGFW dla korporacji. Zamiast tego powinno się przeanalizować bieżącą sytuację i potrzeby, które powinny być podstawą dokonania wyboru.

Nie ma prostej odpowiedzi na pytanie, co jest lepsze: UTM czy NGFW? Ostatecznie celem jest poprawa bezpieczeństwa lokalnej sieci, co wymaga indywidualnego podejścia do każdego środowiska. Innymi słowy nie należy zbytnio przywiązywać wagi do terminologii NGFW czy UTM, lecz wybrać zaporę, która spełni wymagania sieci i zmieści się w zaplanowanych kosztach.

Jak widać, proces selekcji UTM lub NGFW nie jest prosty, a granice między tymi produktami są rozmyte. Podczas wyboru trzeba pamiętać o kilku ważnych cechach: (1) skupieniu się na swoim problemie, (2) określeniu wymaganego zestawu funkcji i usług, (3) dostępności w długim okresie wsparcia od dostawcy, (4) oszacowaniu całkowitych kosztów posiadania rozwiązania, (5) zgodności ze strategią IT, (6) uzasadnieniu dla inwestycji. Tak więc za każdym razem to dany przypadek biznesowy będzie determinował wybór.

Źródło: Internet