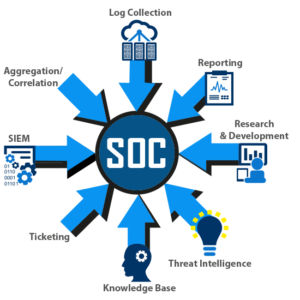

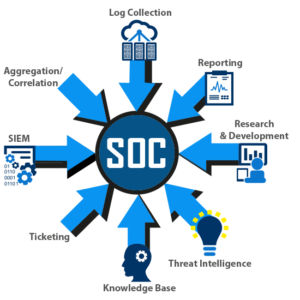

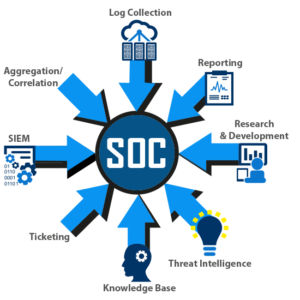

Nasz Security Operations Center tworzą wykwalifikowani specjaliści zajmujący się stałym (24/7/356) monitorowaniem powierzonej infrastruktury teleinformatycznej. Do głównych zadań zespołu należą przede wszystkim: analiza logowanych zdarzeń, detekcja zagrożeń bezpieczeństwa oraz szybkie reagowaniem na incydenty bezpieczeństwa teleinformatycznego chronionych organizacji.

Naszą usługę realizuje zespół ekspertów z różnych dziedzin IT: bezpieczeństwa, infrastruktury sprzętowej oraz oprogramowania, którzy pracują na jednej z 3 linii wsparcia. Prawidłową pracę zespołu gwarantuje ustandaryzowanie procedur obsługi, dopasowanych indywidualnie do oczekiwań klienta. Kompetencje i organizacja SOC pozwalają w maksymalnie krótkim czasie wykrywać i minimalizować zagrożenia wraz z ewentualnymi skutkami naruszeń bezpieczeństwa chronionej infrastruktury IT.

I linia wsparcia SOC – realizuje całodobowy monitoring bezpieczeństwa, wykonuje wstępną analizę umożliwiającą podjęcie słusznej decyzji czy zaobserwowana anomalia jest incydentem bezpieczeństwa. W przypadku wystąpienia incydentu podejmuje natychmiastowe działanie zapobiegawcze opisane w zbiorze scenariuszy bezpieczeństwa opracowanych wspólnie z klientem.

II linię wsparcia SOC – tworzą wykwalifikowani analitycy bezpieczeństwa, których zadaniem jest przeprowadzenie wnikliwej analizy incydentu, ustalenie przyczyn i źródła, oraz dostarczenie niezbędnych informacji i zaleceń dotyczących sposobu niwelowania zagrożenia. W ramach obsługi operacyjnej do zadań II linii wsparcia należy także stałe proaktywne monitorowanie systemów bezpieczeństwa, w tym cykliczne skanowanie podatności elementów sieciowych, oraz przeprowadzanie wnikliwych analiz nadzorowanej infrastruktury i jej konfiguracji w celu wykrycia istniejących luk bezpieczeństwa. Do zadać II linii wsparcia należy także przygotowanie cyklicznych okresowych raportów bezpieczeństwa, stanowiących podstawę do eliminowania błędów konfiguracyjnych monitorowanych środowisk IT.

III linia wsparcia SOC – rozwiązuje najbardziej zaawansowane problemy takiej jak analityka śledcza (powłamaniowa) na potrzeby organów ścigania, testy penetracyjne wskazanych obszarów infrastruktury klienta. Wykonuje także wewnętrzne audyty weryfikujące stale wysoki poziom dojrzałości SOC i zgodności z wewnętrznymi regulacjami.

Główną usługą działania naszego Security Operation Center jest wyspecjalizowany nadzór nad wszystkimi elementami infrastruktury wpływającymi na bezpieczeństwo. Poszczególne komponenty środowiska dostarczają informacje do centralnego systemu ewidencji zdarzeń (SIEM), co umożliwia analizę i korelację informacji z wielu źródeł na raz. Jednocześnie umożliwia to maksymalizację ilości zbieranych i przechowywanych informacji związanych z bezpieczeństwem teleinformatycznym. Odpowiednio długi czas przechowywania danych w infrastrukturze DATAway pozwala w kontekście wykrytych incydentów, przeprowadzić wnikliwą analizę danych historycznych oraz ustalić przyczyny oraz moment, w którym pojawiły się pierwsze symptomy ataku.

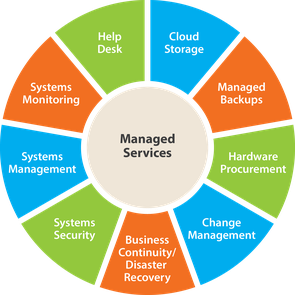

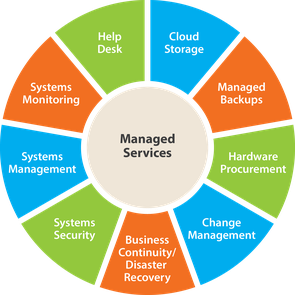

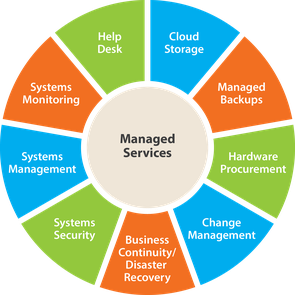

Z uwagi na coraz większe zainteresowanie usługą SOCaaS postalowiliśmy wyjść naprzeciw oczekiwaniom klienów i rozszerzyć oferowaną usługę SCOaaS o rekomendowane przez regulacje HIPAA (Health Insurance Portability and Accountability Act) oraz GDPR (Europe’s General Data Protection Regulation ) model MSSP (Managed Security Service Provider).

Model MSSP jest usługą zarządzania procesem obsługi SOC, mając na celu wzmocnienie ochrony bezpieczeństwa cybernetycznego klienta. Do jej realizacji wykorzystywane są zaawansowane systemy bezpieczeństwa, których dedykowana konfiguracja i administracja zapewnia efektywny monitoring, identyfikację oraz analizę zagrożeń.

W ramach naszej oferty oferujemy trzy główne, opisane poniżej modele MSSP.

Z najnowszego raportu firmy analityczno-doradczej IDC, globalne wydatki na oprogramowanie dla przedsiębiorstw, oferowane w modelu SaaS wyniosą w 2018 roku prawie 51 miliarda USD. Nic więc dziwnego, że obserwowana wysoka dynamika wzrostu oraz prognozy zachęcają założycieli startupów do wyboru właśnie takiego modelu biznesowego.

Najważniejsze korzyści płynące z wykorzystania usługi MSSP to przede wszystkim

- Bardzo krótki czas uruchomienia usługi

- Nie ma konieczności zakupu infrastruktury, oprogramowania i żmudnego procesu jego instalacji, parametryzacji i konfiguracji.

- Suma kosztów abonamentu jest zdecydowanie niższa od kosztów zakupu narzędzi SIEM

- Brak kosztów utrzymania oraz upgrade’ów sprzętu

- Brak kosztów utrzymania dedykowanych specjalistów Security Operation Center

- Brak kosztów szkoleń.

- Praktycznie nie ograniczona skalowalność systemu.

Oferowane modele Managed Security Services Provider (MSSP):

Model lokalny – w którym system bezpieczeństwa jest zainstalowany w lokalizacji klienta lub wskazanej

przez klienta. W takim przypadku monitorowanie i zarządzanie systemem odbywa się zdalnie przez specjalistów Security Operation Center przy wykorzystaniu bezpiecznego łącza.

Model centralny – w którym system bezpieczeństwa jest zainstalowany w Centrum Monitorowania DATAWAY i w zależności od wypracowanego modelu obsługi ruch lub logi są przekierowane do systemu przez bezpieczne połączenia. Następnie w zależności od modelu rejestrowania zdarzeń usługi są realizowane przy wykorzystaniu narzędzi wspólnych „Multitenant”, jednak dane klientów są separowane od siebie, monitoring realizowany jest z jednej wspólnej konsoli. Lub dla każdego klienta uruchamiana jest oddzielna instancja systemu na oddzielnej maszynie wirtualnej lub fizycznej. W tym przypadku wszystkie dane klientów są przechowywane na wydzielonych dla nich instancjach, a tylko sama informacja o alarmach jest wysyłana do jednej wspólnej konsoli, z której operatorzy i analitycy monitorują wszystkie systemy klienckie.

Model hybrydowy – model ten najczęściej jest oferowany przy współpracy SOC z producentem oferowanego narzędzia SIEM. W takim przypadku ruch klienta lub logi są przekierowane do virtualnego środowiska vendora a operatorzy i analitycy SOC monitorują i zarządzają danymi usługami z poziomu udostępnionej konsoli operacyjnej.

Security Event Monitoring (SEM) – Opis usługi

Usługa Security Event Monitoring (SEM) oparta jest na specjalistycznej infrastrukturze SIEM oraz kompetencjach i pracy inżynierów SOC. SEM polega na zbieraniu i analizie logów z systemów Klienta wraz z implementacją odpowiednich scenariuszy bezpieczeństwa, które pozwolą na korelacje logów i ich sprawną analizę w celu wykrywania naruszeń bezpieczeństwa oraz prób przełamania zabezpieczeń.

Platforma SIEM oprócz logów pochodzących z systemów Klienta zasilana jest zewnętrznymi źródłami informacji o globalnych zagrożeniach (Threat Intelligence). Mechanizm ten pozwala wykryć np. ewentualne niepożądane połączenia wychodzące z sieci Klienta np.: do serwerów C&C (Command & Control) sieci botnet, stron www sklasyfikowanych jako phishing lub uczestniczących w kampaniach malware.

Operacyjne wykonanie usługi bazuje na zaimplementowanych scenariuszach bezpieczeństwa analizujących alerty i logi z infrastruktury teleinformatycznej Klienta. Określone w scenariuszach zachowania i zdarzenia generują alarmy, które są analizowane przez ekspertów.

Wówczas podejmowana jest decyzja dotycząca ogłoszenia Incydentu. Kolejnym krokiem są działania operacyjne mające na celu ustalenie przyczyn i źródła Incydentu oraz przekazanie do administratorów po stronie Klienta zaleceń i wytycznych dotyczących mitygacji zagrożenia.

W ramach obsługi wykrytych zagrożeń, Klient otrzymuje niezwłocznie informacje o wykrytych incydentach (drogą elektroniczną E-mail, lub/oraz telefonicznie). Każdy incydent z odpowiednio wysokim priorytetem (ustalonym w trakcie wdrożenia) jest weryfikowany w trybie 24/7/365 przez przydzielonych analityków , w celu eliminacji fałszywych alarmów (False Positive). Standardowa – minimalna retencja danych niezbędna do prowadzenia operacyjnego monitoringu w ramach usługi SEM to jeden miesiąc. Logi Klienta są przechowywane i wykorzystywane operacyjnie przez analityków przez okres jednego miesiąca, po tym czasie historyczne logi są archiwizowane przez 6 miesięcy.